Davy Douhine

Publications

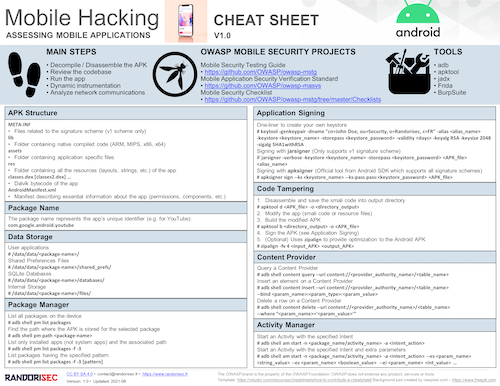

Last year, after noticing that no serious cheatsheet about mobile security was around, we’ve published a first attempt to summarise a few interesting basics info regarding tools and commands needed to assess the security of Android and iOS mobile applications.

It seemed well received by the security community and the bug bounty community, in particular despite a few typos. We’ve released a special version for the HITBCyberWeek a few months later, without the typos.